Odhalení malware pomocí Mikrotik routeru

Klasický firewall klasicky chrání Vaši síť proti útokům z veřejných sítí směrem do lokální sítě. Není ale výjimkou, že se některý z uživatelů nainstaluje do svého počítače software, který obsahuje malware. Tento škodlivý sw se často snaží najít v síti vhodný cíl (router, kameru, IoT produkty,…) které mohou mít slabé nebo tovární heslo. Pokud takovéto zařízení nalezne, většinou do něho nahraje svůj kód a tím získá možnost provádět další útoky v síti bez závislosti na původním napadeném PC.

Příklad útoku

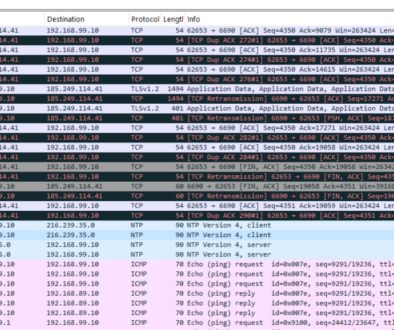

Na obrázku níže je vidět SSH brute-force útok, kdy se napadený PC (uživatel stáhnul zdánlivě neškodný program zdarma pro ripování CD) snaží uhádnout SSH přístup do Mikrotik routeru.

Vzhledem k tomu, že se na síti nacházelo více zařízení (kamery, IP telefony atp), lze předpokládat, že tento útok byl veden i na ostatní HW. Díky tomu, že se jedná o námi spravovanou síť, všechna hesla jsou velmi silná a tudíž nedošlo k proniknutí do žádného síťového prvku.

Automatická blokace napadeného PC

Přestože se většina firewall pravidel aplikuje ve směru z veřejného internetu, není od věci monitorovat podezřelá chování i ve vnitřní síti. Pro detekci a blokaci SSH brute-force útoků lze aplikovat jednoduché firewall pravidlo:

/ip firewall filter

add action=drop chain=forward comment=“drop ssh brute forcers“ log=yes log-prefix=“SSH_ATTACKER“ src-address-list=ssh_blacklist

add action=drop chain=input comment=“drop ssh brute forcers“ log=yes log-prefix=“SSH_ATTACKER“ src-address-list=ssh_blacklist

add action=add-src-to-address-list address-list=ssh_blacklist address-list-timeout=1w3d chain=input connection-state=new dst-port=22 protocol=tcp src-address-list=ssh_stage3

add action=add-src-to-address-list address-list=ssh_stage3 address-list-timeout=10m chain=input connection-state=new dst-port=22 protocol=tcp src-address-list=ssh_stage2

add action=add-src-to-address-list address-list=ssh_stage2 address-list-timeout=10m chain=input connection-state=new dst-port=22 protocol=tcp src-address-list=ssh_stage1

add action=add-src-to-address-list address-list=ssh_stage1 address-list-timeout=10m chain=input connection-state=new dst-port=22 protocol=tcp

Pokud se jakékoliv zařízení pokusí 3x neúspěšně přihlásit do routeru, dojde k jeho odpojení od internetu na 10 dní. V případě napadeného PC tedy okamžitě zjistíte, že je něco v nepořádku. Zároveň, pokud máte nastaven pořádný monitoring, měli byste automaticky zaregistrovat útok již v jeho počátcích.

POTŘEBUJETE POMOC?

Raději byste pustili IT problémy za hlavu? Netrapte se s nastavováním pokus-omyl, nechte si Vaši síť spravovat odborně. Kontakt