Mikrotik routery nabízí v základní konfiguraci celkem efektivní firewall. Jeho hlavním cílem je blokovat všechna nově příchozí spojení z internetu a zároveň umožnit nerušenou komunikaci z lokální sítě směrem do internetu.

Základní firewall

Firewall v továrním nastavení má jen několik statických pravidel:

/ip firewall filter

add action=accept chain=input comment=“defconf: accept established,related,untracked“ connection-state=established,related,untracked

add action=drop chain=input comment=“defconf: drop invalid“ connection-state=invalid

add action=accept chain=input comment=“defconf: accept ICMP“ protocol=icmp

add action=accept chain=input comment=“defconf: accept to local loopback (for CAPsMAN)“ dst-address=127.0.0.1

add action=drop chain=input comment=“defconf: drop all not coming from LAN“ in-interface-list=!LAN

add action=accept chain=forward comment=“defconf: accept in ipsec policy“ ipsec-policy=in,ipsec

add action=accept chain=forward comment=“defconf: accept out ipsec policy“ ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment=“defconf: fasttrack“ connection-state=established,related

add action=accept chain=forward comment=“defconf: accept established,related, untracked“ connection-state=established,related,untracked

add action=drop chain=forward comment=“defconf: drop invalid“ connection-state=invalid

add action=drop chain=forward comment=“defconf: drop all from WAN not DSTNATed“ connection-nat-state=!dstnat connection-state=new in-interface-list=WAN

/ip firewall nat

add action=masquerade chain=srcnat comment=“defconf: masquerade“ ipsec-policy=out,none out-interface-list=WAN

Tento základní firewall je dostačující pro většinu uživatelů. Nedokáže ale aktivně reagovat na případné útoky z internetu ve chvíli, kdy je Mikrotik dostupný skrz veřejnou IP.

Pokročilejší firewall

Přidáním několika málo pravidel můžeme zvýšit zabezpečení detekcí a blokováním Port scannerů a Syn flood útoků.

/ip firewall filter

add action=add-src-to-address-list address-list=Syn_Flooder address-list-timeout=30m chain=input comment=“Add Syn Flood IP to the list“ connection-limit=30,32 disabled=no protocol=tcp tcp-flags=syn

add action=drop chain=input comment=“Drop to syn flood list“ disabled=no src-address-list=Syn_Flooder

add action=add-src-to-address-list address-list=Port_Scanner address-list-timeout=1w chain=input comment=“Port Scanner Detect“disabled=no protocol=tcp psd=21,3s,3,1

add action=drop chain=input comment=“Drop to port scan list“ disabled=no src-address-list=Port_Scanner

add action=accept chain=input comment=“defconf: accept established,related,untracked“ connection-state=established,related,untracked

add action=drop chain=input comment=“defconf: drop invalid“ connection-state=invalid

add action=accept chain=input comment=“defconf: accept ICMP“ protocol=icmp

add action=accept chain=input comment=“defconf: accept to local loopback (for CAPsMAN)“ dst-address=127.0.0.1

add action=drop chain=input comment=“defconf: drop all not coming from LAN“ in-interface-list=!LAN

add action=accept chain=forward comment=“defconf: accept in ipsec policy“ ipsec-policy=in,ipsec

add action=accept chain=forward comment=“defconf: accept out ipsec policy“ ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment=“defconf: fasttrack“ connection-state=established,related

add action=accept chain=forward comment=“defconf: accept established,related, untracked“ connection-state=established,related,untracked

add action=drop chain=forward comment=“defconf: drop invalid“ connection-state=invalid

add action=drop chain=forward comment=“defconf: drop all from WAN not DSTNATed“ connection-nat-state=!dstnat connection-state=new in-interface-list=WAN

/ip firewall nat

add action=masquerade chain=srcnat comment=“defconf: masquerade“ ipsec-policy=out,none out-interface-list=WAN

U tvorby pokročilejšího firewallu je třeba brát ohled na výpočetní výkon Mikrotik routeru. Příliš komplexní firewall může mít negativní dopad na na celkovou propustnost sítě, pokud není router dostatečně výkonný.

Inteligentní firewall

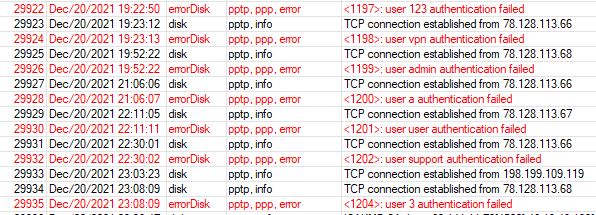

Jakmile používáte svůj router k podnikání či máte veřejnou IP k přístupu k vlastním službám, je důležité věnovat IT bezpečnosti zvýšenou pozornost. Vzhledem k možnostem dnešních hackerů není problém zjistit služby, které na vaší síti provozujete – ať už je to VPN server nebo domácí cloud atp. Pokud máte nějaký port otevřený směrem do internetu, je prakticky jisté, že se někdo pokusí jej prolomit. V dnešní době není už bohužel efektivní používat klasické brute-force protection metody. Útočníci postupně mění zdrojové IP a brute-force útok klasicky probíhá dlouhodobě. Pokud tedy detekujeme zdrojovou adresu, která se snaží uhodnout přihlašovací údaje a zablokujeme ji, nijak si nepomůžeme. Níže je příklad automatizovaného dlouhodobého útoku na Mikrotik Router. Je z něj vidět, že každý pokus o prolomení hesla jde z jiné IP a mezi jednotlivými pokusy je relativně dlouhá doba.

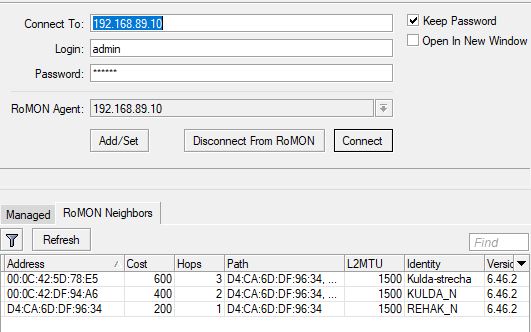

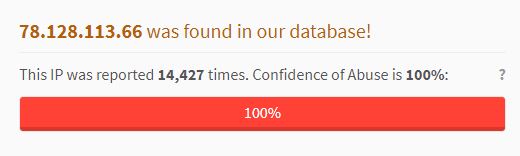

Je tedy třeba tyto IP blokovat dříve, než se pokusí o prolomení našich hesel. Kompromitované zdrojové adresy jsou reportovány např. na webu https://www.abuseipdb.com. První IP z našeho příkladu výše: 78.128.113.66 je se 100% jistotou kompromitovaná. Tudíž je vhodné ji zablokovat.

Jak to ale udělat ještě před tím, než se někdo z této IP pokusí o prolomení Vašeho routeru? Pouhé vytvoření statického seznamu kompromitovaných IP nestačí. Nejenže přibývají nové IP, ale odstraněné hrozby je třeba odmazávat z blacklistu. Na svém serveru každou hodinu aktualizuji seznam kompromitovaných adres a na routerech svých klientů dynamicky aktualizuji list zakázaných IP. V kombinaci s detekcí port scannerů a několika honeypoty pro včasné odhalení automatizovaných útoků se jedná o nejlepší ochranu proti útokům zvenčí.

Vzhledem ke komplexnosti řešení nepublikuji veřejně způsob získávání seznamu. Pokud máte zájem o zabezpečení Vašeho routeru, napište si pro individuální nabídku.

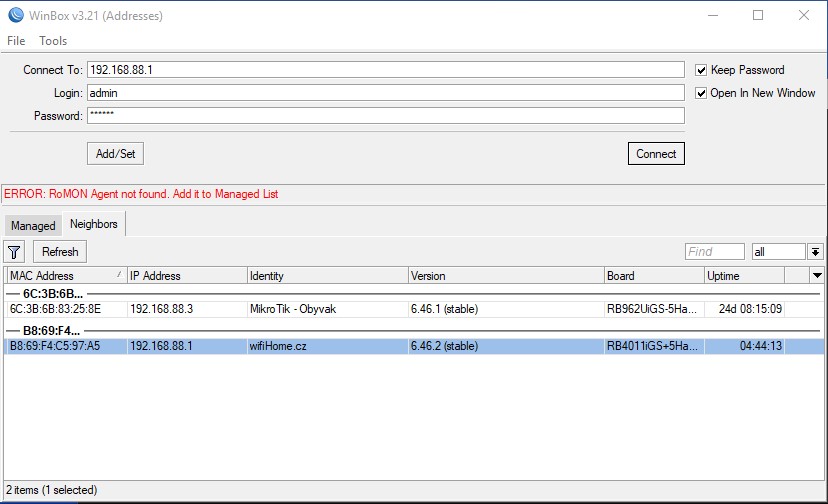

Sháníte externí firmu pro správu Mikrotik systému?

Mikrotik je úžasné zařízení s neuvěřitelnými možnostmi. V základní konfiguraci je vcelku bezpečný. Pokud jej ale používáte k podnikání, je důležité věnovat maximální pozornost IT security. Netrapte se s nastavováním pokus-omyl, nechte si router odborně nakonfigurovat a případně i dlouhodobě spravovat. Kontakt